2014年に初めて確認されたマルウェア「Emotet(エモテット)」が再流行しているとして、JPCERT/CCが2月10日に注意喚起を行いました。

Emotetは、2014年に初めて確認されたマルウェアで、当初はオンラインバンキングのアカウント情報(ユーザー名およびパスワード)を窃取することを目的としたマルウェアとして報告されていました。主にEメールによる感染が報告されており、日本国内でも被害が広がりました。

2021年5月には日本におけるEmotetの感染は減少しましたが、Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数は、Emotetの感染が大幅に拡大した2020年に迫る勢いとなっています。

感染や被害の拡大を防ぐためにも、改めて適切な対策や対処ができているかの確認をしてください。

Emotetの特徴

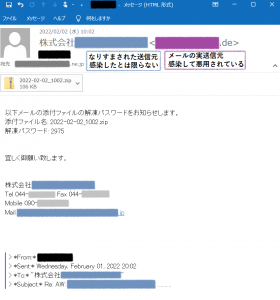

Emotetの主な感染経路とされているのがEメールです。実在する組織になりすましたり、実際に業務でやり取りされたEメールの内容を用いるなど巧妙な標的型メール攻撃といえます。

Eメールのタイトルにいかにも業務で使用されるような用語が含まれていたり、「Re:」や「Fwd:」が含まれていたりするため、受信者が正規の業務メールと思い込み添付ファイルを開き、知らないうちにEmotetに感染している場合もあります。

業務関連のEメールの他に、時事ニュースに関連した攻撃メールも確認されており、特に添付ファイルがある場合は注意が必要です。

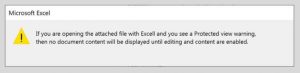

添付ファイルを開いた際に表示されるマクロ実行を促すメッセージ例

Emotetによる被害

Emotetに感染すると、以下のような被害が発生する可能性があります。

・個人情報の流出

・重要な情報を盗み取られる

・重要な業務データの流出・ユーザー名やパスワードなど認証情報の悪用

・ランサムウェアに感染し、重要なデータやシステムが暗号化破壊されることにより業務に影響

・Eメール情報(過去のEメールやアドレス帳)の窃取

・Eメールによる更なる拡散

・社内の他の端末にEmotetが伝染する

また、Emotetに感染すると、感染端末に保存されていたメールの情報やアドレス帳に登録されていた担当者名などの情報が窃取されます。窃取された情報は、その後のEmotetの感染に繋がるなりすましメールで悪用されることがあります。

Emotetの感染確認方法

JPCERT/CCが2020年2月にGitHubで公開した、Emotetの感染有無を確認できる「EmoCheck」で感染の有無を確認することができます。

Emotet感染有無確認ツールEmoCheck

https://github.com/JPCERTCC/EmoCheck/releases

GitHubの配布ページから「emocheck_x86.exe」か「emocheck_x64.exe」をダウンロードし、調べたい端末上でファイルを実行するだけで「Emotetのプロセスが見つかりました」「Emotetは検知されませんでした」と結果を表示してくれますので、一度ご自身のパソコンで感染していないかチェックしてみてください。

もし感染が確認された場合は、アイサポートまでご相談ください。

![0120-188-632 [営業時間] 9:00~18:00 [定休日} 土日祝](https://www.is1.co.jp/images/head_cont.gif?v=20210630)